Iscriviti ora al Webinar di presentazione del corso CISO! Scopri di più

Per rimanere in tema estivo che ne dite di fare un bagno nel mare dei ransomware?

Non bisogna essere programmatori per fare danni seri, parliamo sempre di Ransomware as a Service ma non vi abbiamo mai fatto capire bene in cosa consiste; stavolta vogliamo presentarveli più da vicino, andremo proprio nella tana del lupo per farvi vedere com’è possibile, e spaventosamente facile, acquistare un ransomware.

Ci stiamo per immergere in mondo pericoloso quindi non sporgetevi dal finestrino e visitate con noi in totale sicurezza.

Il dark web

I primi metri di questa immersione consistono nello sbucciare una cipolla, nel deep web i siti hanno come (pseudo)dominio di primo livello “.onion” (cipolla in inglese) è qui che si nasconde, oltre a rifugiati politici e servizi leciti, una grande rete di criminali senza scrupoli. No, non è un bel posto, non visitatelo se non sapete cosa fare. In questa sede non verranno date istruzioni su come accedere. Il modello di accesso prevede di fare 3 “hop” minimi per accedere alla rete, in pratica bisogna rimbalzare su 3 server per fa perdere le proprie tracce. Entriamo ora nel vivo dell’articolo

Il mercato del ransomware

Il dark web, per gli amici tor network, non è indicizzato come il clear web (il comune internet) o meglio lo è ma solo in parte. Non esiste nessun Google, esistono vari servizi che hanno una banca dati con qualche indirizzo da visitare, da lì si può scavare sempre più a fondo fino a trovare delle brutte cose (fidatevi e non ficcanasate); fortunatamente, questi servizi, sono ben nascosti ed è difficile capitarci. Questo non è vero per i ransomware, se il gruppo è abbastanza famoso e sicuro di non essere beccato, sbandiererà la sua presenza un po’ come si fa al mercato mettendo in bella vista i servizi che offre. Prendiamo la palla al balzo e parliamo di LockBit 2.0 , sì quello che dicono aver colpito la regione Lazio e i suoi fornitori di servizi. Il link al loro blog è facilmente reperibile in qualsiasi aggregatore di link e nella maggior parte dei piccoli motori di ricerca che popolano tor. A causa dei grossi problemi di sicurezza che si corrono, la maggior parte di questi siti sono statici ma comunque riescono ad essere accattivanti, in testa all’articolo abbiamo la home del blog, qui sotto un'altra un'immagine

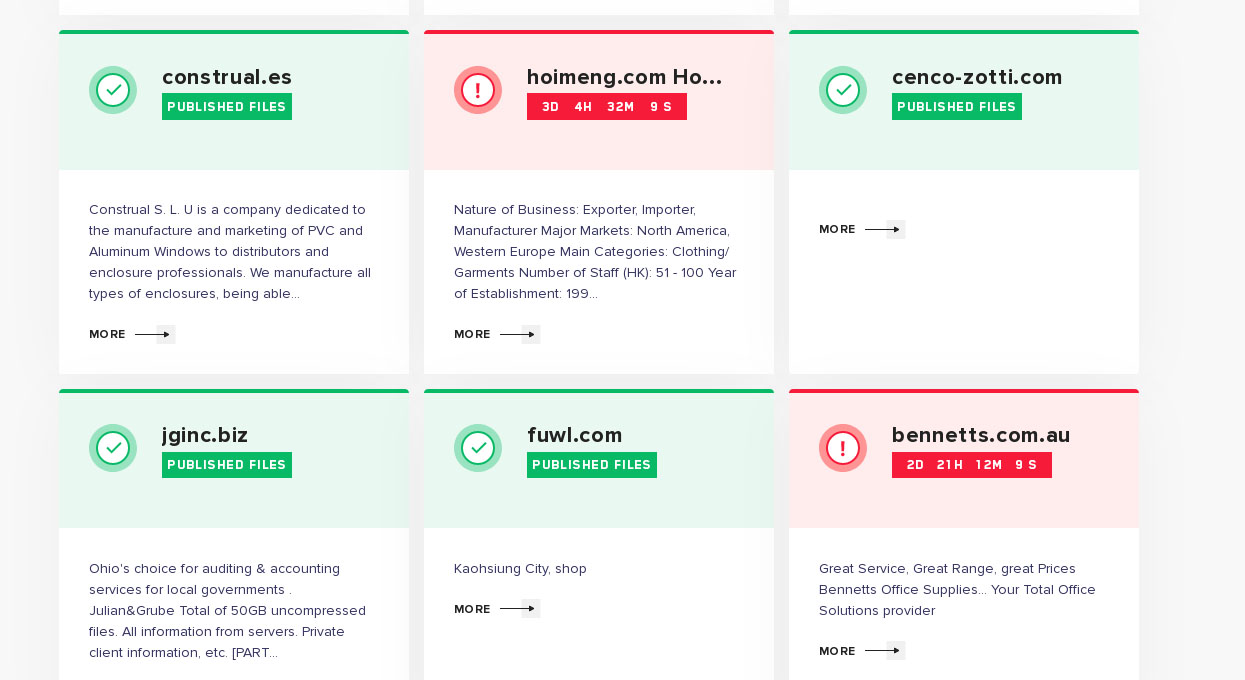

come possiamo vedere nell’immagine in testa, sulla sinistra abbiamo il logo e un’intimidante scritta LEAKED DATA, sì avete capito bene, questa è una pagina su cui vengono pubblicati i dati degli utenti e delle aziende non disposte a pagare, nella seconda immagine cliccando sui post in verde è possibile scaricare i dati delle vittime, ovviamente non sono tutte ma solo quelle direttamente colpite dal gruppo, gli “affiliati” invece, venderanno i dati per conto proprio.

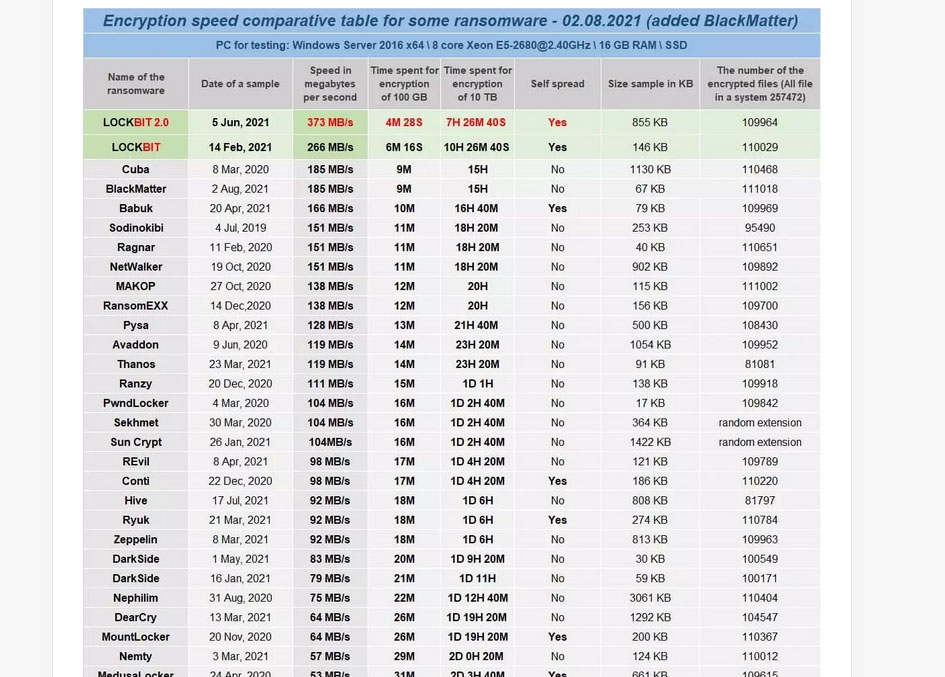

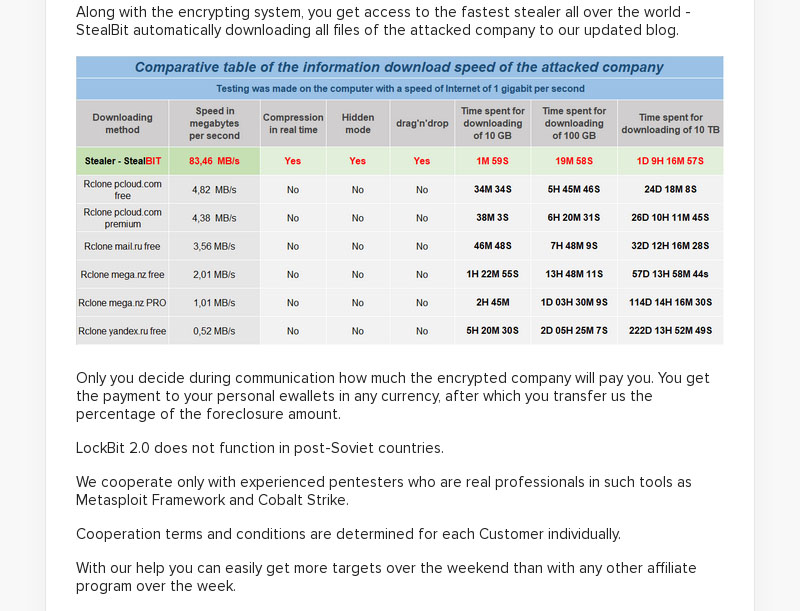

Piu a destra c'è la parte commerciale cliccando lì dove dice condizioni per i partner; l’aria della pagina si fa assolutamente pubblicitaria, vengono messi in mostra tutti pregi del ransomware e le sue potenzialità, ci sono tabelle comparative con i competitor e performance test ma andiamo con ordine.

Le prima righe della pagina sono una descrizione delle tecnologie utilizzate e l’ultima frase dice “tecnologia che nessuno in due anni è riuscito a decrittare” infatti non esistono cure neanche per Lockbit 1.0.

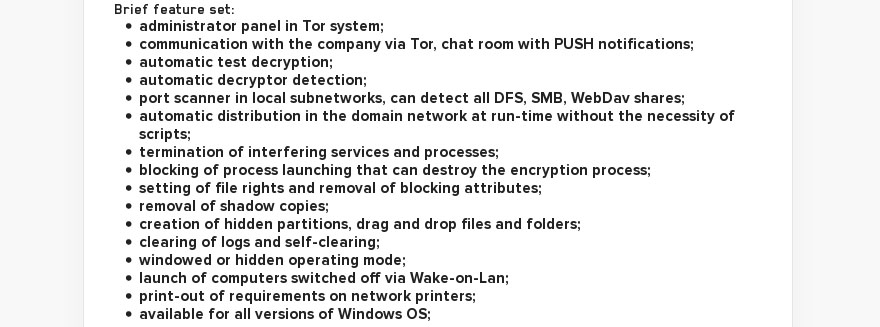

Il grassetto è un elenco delle funzionalità, fra cui le abbiamo:

Pannello di controllo in rete tor

Test automatico di decrittazione

Rilevazione automatica di tentativi di decrittazione

Scoperta automatica dei sistemi in rete (per infettare tutti i pc della rete)

Blocco di strumenti che interferiscono con la crittazione e con i servizi del malware

Rimozione di punti di ripristino

Modalità con finestra o silente

Accensione dei computer spenti tramite Wake on Lan (questo è terribile praticamente nulla al sicuro)

Stampa degli avvisi di riscatto tramite stampanti di rete (sicuramente non una mossa ecologica)

Chat con la vittima comprensiva di notifiche push

Veramente un malware full optional! Proseguendo, la pagina mostra delle tabelle comparative dove si può vedere la velocita di esecuzione del ransomware rispetto ai rivali con tanto di archivi contenenti malware vivi per fare delle prove autonomamente, nel caso si dubitasse delle prestazioni. Sono presenti due tabelle una per la velocita di crittazione, una per la massima velocita di upload dei dati verso il centro di comando e controllo; questo Stealer ha un nome si chiama StealBit ed è il più rapido in circolazione.

In chiusura troviamo un paio di avvertimenti, non è insolito in questi casi che i malviventi si mettano una mano sul cuore dicendo di non attaccare scuole o ospedali, in questo caso non è presente nulla di tutto ciò; gli avvisi si compongono di un mero: “questo ransomware non funziona negli stati del ex unione sovietica” questo perché la Russia non punisce i danni fatti a stati esteri e ci illumina su un possibile metodo di difesa, installare la lingua russa a volte ferma i ransomware.

Le battute di chiusura dicono che la trattativa con le vittime riguardo al pezzo del riscatto è totalmente a carico dell’affiliato e che si accettano come affiliati solo penstester esperti con un simpatico motto: “con noi in due giorni riuscirai a colpire più bersagli che con il miglior competitor in una settimana”

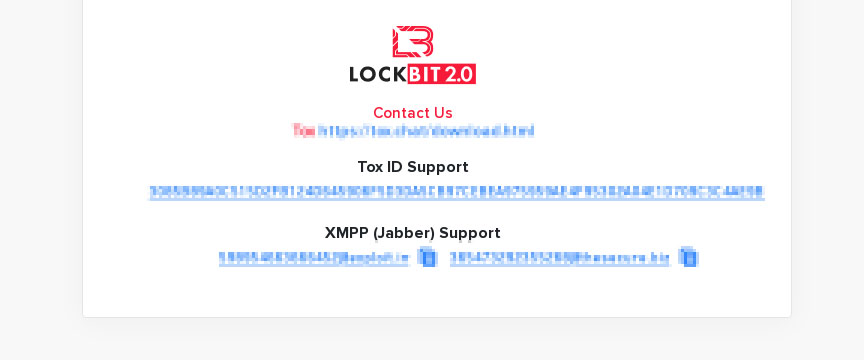

L’ultima cosa in fondo alla pagina è un modulo di contatto su canale crittato per mettersi in contratto con il venditore.

Ragazzi cadere vittima di questo malware non è uno scherzo e in una puntata precedente abbiamo anche mostrato qualche numero riguardante lo skill-shortage in questo campo, il corso SOC Specialist vi consente di entrare a far parte delle file dei difensori delle informazioni una delle professioni di cui il paese ha ora più che mai bisogno!

Riportiamo per completezza la seconda tabella e il modulo di contatto (gli indirizzi sono oscurati per non aiutare i malviventi!