Scopri i nostri percorsi di Hacking e approfitta dell'imperdibile promozione! Scopri di più

I protection ring

- Antonio Capobianco

- Visite: 5327

Pillole di Malware Analysis

I protection Ring

I #malware possono essere classificati dividendoli per tipologia (#Trojan, #Ransomware, #AdWare etc...), per comportamento (rubare informazioni, negare un servizio, prosciugare le risorse di un host etc...) e per privilegi.

In questa piccola pillola vi voglio parlare di questo tipo di classificazione.

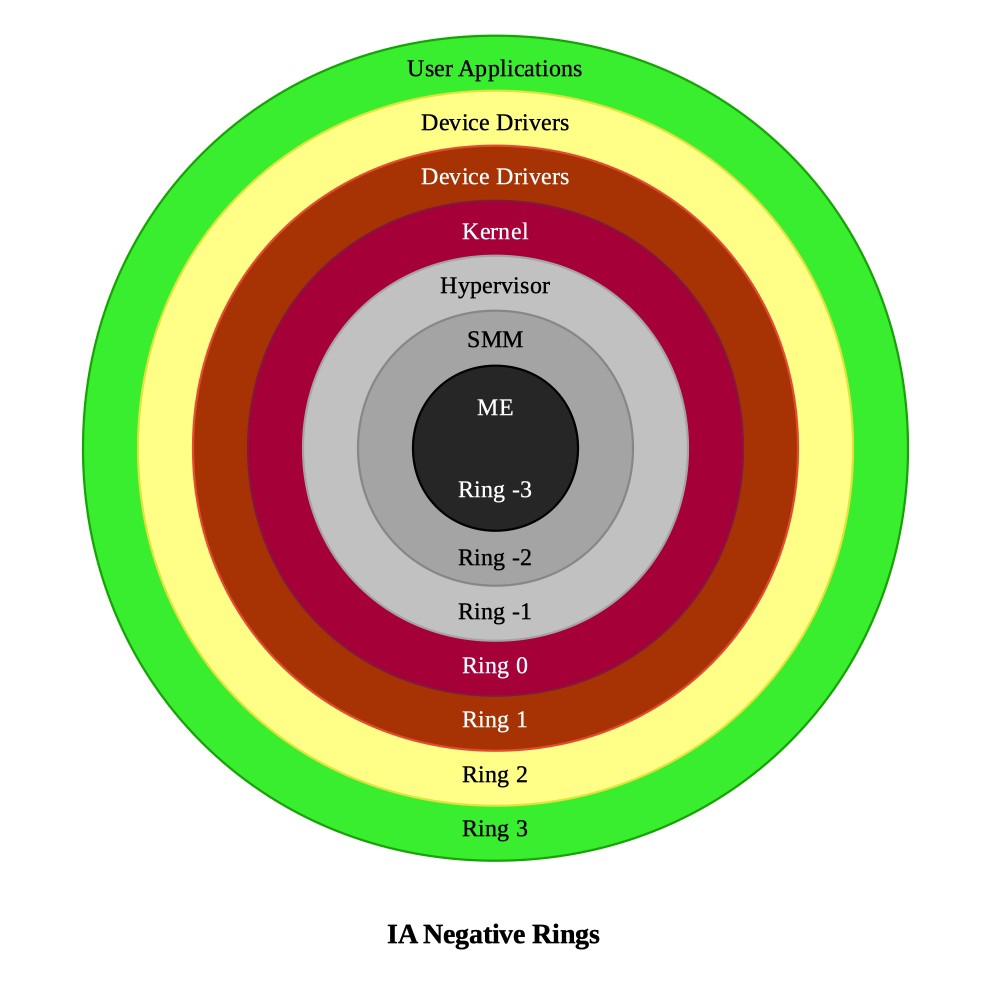

La CPU intel è stata progettata per lavorare su 4 differenti #Ring, da Ring 0 (privilegi più alti) a Ring 3 (privilegi più bassi). Il codice che lavora al ring più basso necessita di privilegi maggiori.

#Windows lavora solo su due ring: 0 e 3!

A Ring 3 lavora qualsiasi programma in User Mode, mentre un programma in Kernel Mode lavora a Ring 0. Capite al volo che un #RootKit lavora a Ring 0 e generalmente per poter operare su questo ring esegue tecniche di privilege escalation.

Vi sono però altri ring poco conosciuti: Ring -1, Ring -2 e Ring -3.

Il Ring -1 lavora su sistemi virtualizzati a livello dell'#Hypervisor. Naturalmente un malware operante a questo livello si trova sotto il SO host e quindi ha privilegi maggiori del Ring 0.

In Ring -2 lavora il software di sistema al boot del device quando ancora non è stato attivato il protected mode dalla CPU e gli indirizzamenti di memoria sono reali e non virtuali

E il Ring -3?

Per semplicità diciamo che a questo Ring lavora il firmware! (altrimenti dovrei spiegarvi l'Intel Management Engine, ma se vi interessa lo farò in un'altra pillola ;-))

Tipici malware che lavorano a Ring -3 sono quelli che infettano i dispositivi #IoT!