Scopri i nostri percorsi di Hacking e approfitta dell'imperdibile promozione! Scopri di più

Facefish: un information stealer operante su sistemi linux

- Antonio Capobianco

- Visite: 3941

I ricercatori del team Qihoo 360 di NETLAB hanno rivelato una nuova #backdoor in grado di rubare le credenziali di accesso degli utenti, le informazioni sui dispositivi infettati e l'esecuzione di comandi arbitrari sui sistemi #Linux.

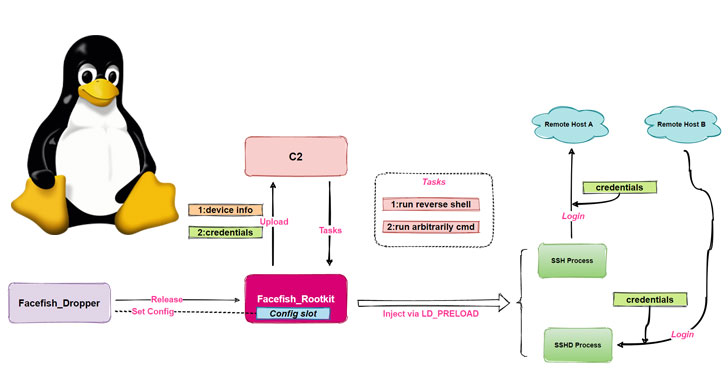

Il# malware è un #dropper, soprannominato #Facefish, in grado di droppare sul server infettato un #rootkit utilizzando il cifrario #Blowfish per crittografare le comunicazioni con il #C2.

Facefish è composto da 2 parti, Dropper e Rootkit, e la sua funzione principale è determinata dal modulo Rootkit, che funziona al livello Ring 3 e viene caricato utilizzando una injection nella variabile LD_PRELOAD.

Questa scoperta si basa su evidenze riportate dai ricercatori di Juniper Networks dove si documenta un attacco al Control Web Panel (CWP), prima noto come #CentOs CWP, con lo scopo di esfiltrare dati.

L'esatta vulnerabilità sfruttata dall'attaccante rimane poco chiara, in quanto la crittografia e l'offuscamento intenzionale dell'eseguibile rende difficile accertare quali versioni di CWP sono vulnerabili all'attacco.

Il dropper contiene con un proprio toolset di comandi, tra cui il rilevamento dell'ambiente di runtime, il beaming verso il C2, la configurazione del rootkit e l'avvio del rootkit che esegue una #injection nel processo #sshd.