Scopri i nostri percorsi di Hacking e approfitta dell'imperdibile promozione! Scopri di più

Pillole di Pentration Testing: La difesa dagli attacchi di falsificazione

- Andrea Tassotti

- Visite: 3563

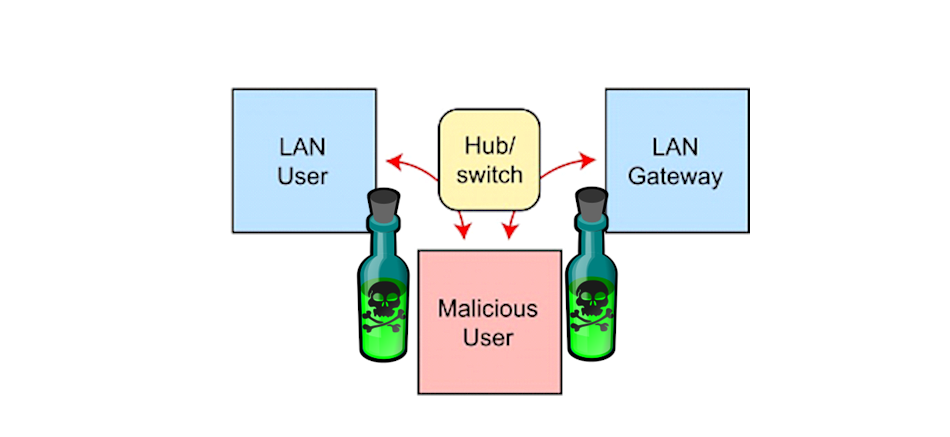

Di attacchi di falsificazione ne esistono fin troppi per una trattazione generalizzata; prendiamone dunque in considerazione uno: l'ARP Poisoning (o spoofing).

Questa tecnica viene utilizzata per ridirigere "fisicamente" il traffico in essere tra due peer operanti in un medesimo dominio di broadcast attraverso un "terzo incomodo"; questa è parte dell'arsenale sia dei Red Team che dei Blue Team: per i primi con finalità di strumentare un attacco MiM, per i secondi con l'intento di eseguire una analisi (sniffing) di traffico non altrimenti intercettabile per difetto di predisposizione dell'infrastruttura (assenza di TAP o SPAN).

Contrastare con tecniche "attive" questa tipologia di attacco dovrebbe presupporre una analisi di tutto il traffico ARP comparandolo con un censimento di MAC noti e autorizzati. Un bel problema, anche per apparati di analisi dedicati come gli IDS (che potrebbe solo generare un laconico quanto allarmante avviso, con una quantità delle regole necessaria a dir poco spropositata). Firewall e IPS sono anche questi fuori gioco in quanto questo tipo di attacco si pone nel medesimo dominio di broadcast, che è spezzato da questi per loro natura.

In generale ci si affida così maggiormente a difese "passive" come il port-security (denominazione di Cisco) degli switch che impedisce a MAC non censiti di attestarsi sulla rete, oppure alle tabelle ARP statiche.

Purtroppo però impersonare una postazione autorizzata mediante una altro apparato fisico è ancora possibile (cambiando il MAC della scheda). Dunque l'accesso fisico alla rete da parte di un agente di minaccia (con rogue devices) resta ancora un problema enorme e difficile da difendere.

Verificare la predisposizione di una rete a questo tipo di attacco è comunque un dovere per indicare almeno se sia stato garantito almeno il profilo massimo di difesa possibile.