Scopri i nostri percorsi di Hacking e approfitta dell'imperdibile promozione! Scopri di più

Pillole di Pentration Testing: Questioni di processo (parte I)

- Andrea Tassotti

- Visite: 3250

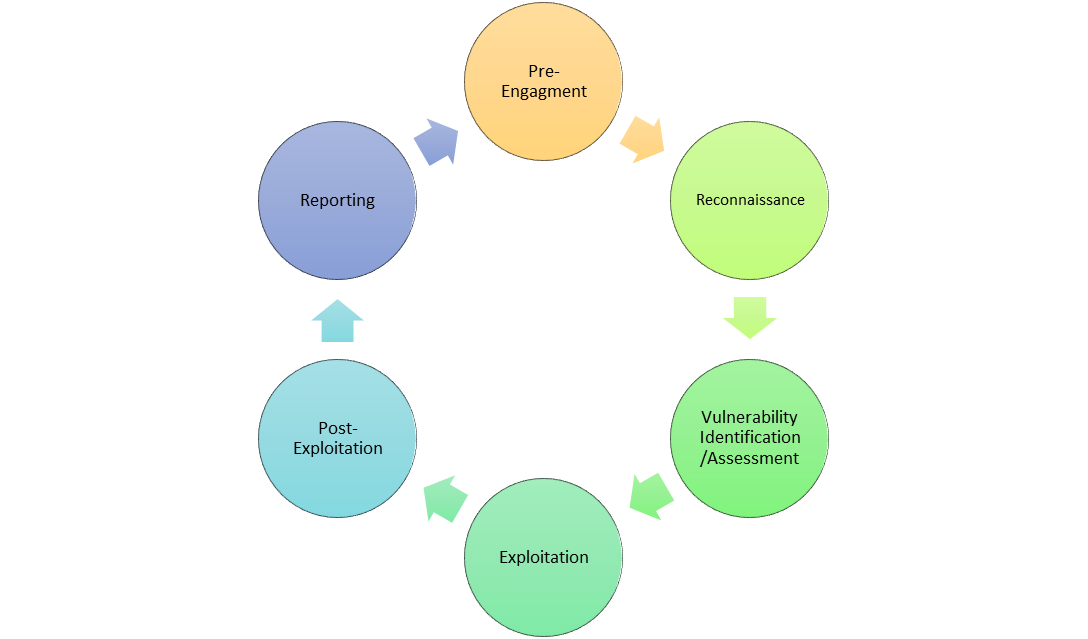

Il processo di Penetration Testing sappiamo essere di natura ciclica.

Questo però non implica solamente il poter ripetere (a diversi gradi di approfondimento) le fasi in cui è suddiviso.

Il naturale andamento delle ricerche e lo sviluppo conseguente degli strumenti tecnici per la realizzazione di queste, sono stati fortemente influenzati da questa "forma ciclica".

Molte fonti di ricerca, che siano strumentali o basate su database pubblici possono infatti presentarsi contemporaneamente in differenti fasi di indagine, e questo per differenti ragioni.

Il motivo può risiedere nella contiguità delle informazioni nella fase (esempio: dal database whois abbiamo sia dati tecnici che non tecnici sugli obiettivi), nella modalità di ricerca (esempio: utilizzo di fonti aperte che raccolgono informazioni tecniche e non tecniche), nel posizionamento della ricerca (Internet-face o Intranet), nell'evoluzione dello strumento tecnico (che si spinge oltre gli obiettivi iniziali).

In particolare l'adozione di una tattica di ricerca "passiva" per la ricognizione, una tattica che escluda dunque un "contatto diretto" con l'obiettivo, presuppone naturalmente l'utilizzo di fonti aperte.

Questa tattica è solamente dal nostro punto di vista: gli strumenti online (le fonti aperte) possono naturalmente indagare solo in modo "attivo", contattando direttamente l'obiettivo, raccogliere informazioni e ripubblicarle a favore di chi esegue una ricarca.

Nel far questo, questi strumenti spesso non si accontentano di individuare nomi ed email (esempio tipico di informazione non tecnica) dalle pagine del sito ufficiale di una azienda, ma cercano di rilevare anche le informazioni tecniche tipiche della tattica di scansione attiva denominata "banner grabbing".

Non contenti, alcuni di questi motori si spingono anche oltre, rilevando eventuali vulnerabilità (per quanto rilevabile "esternamente). E' il caso di verifica rispetto alla debolezza di protocollo (es. cipher suite del TLS), o di vulnerabilità proprie censite con CVE specifico.

Quindi, in special modo nella postura Internet-face, le fonti aperte possono essere utili in più fasi, e dunque strumenti come Google, Netcraft, Shodan si affacciano all'uso in differenti momenti della nostra indagine, e questo dunque non è poi così "strano".