Iscriviti ora al Webinar di presentazione del corso CISO! Scopri di più

Pillole di Pentration Testing: Questioni di processo (parte II)

- Andrea Tassotti

- Visite: 5871

Quando si esegue un attacco efficace, o si ha molta fortuna (sfacciatamente molta), oppure si è condotta una ricerca che ha portato ad utilizzare specifiche tattiche, tecniche e procedure.

Nulla è dunque predicibile, così come nulla è prefissato.

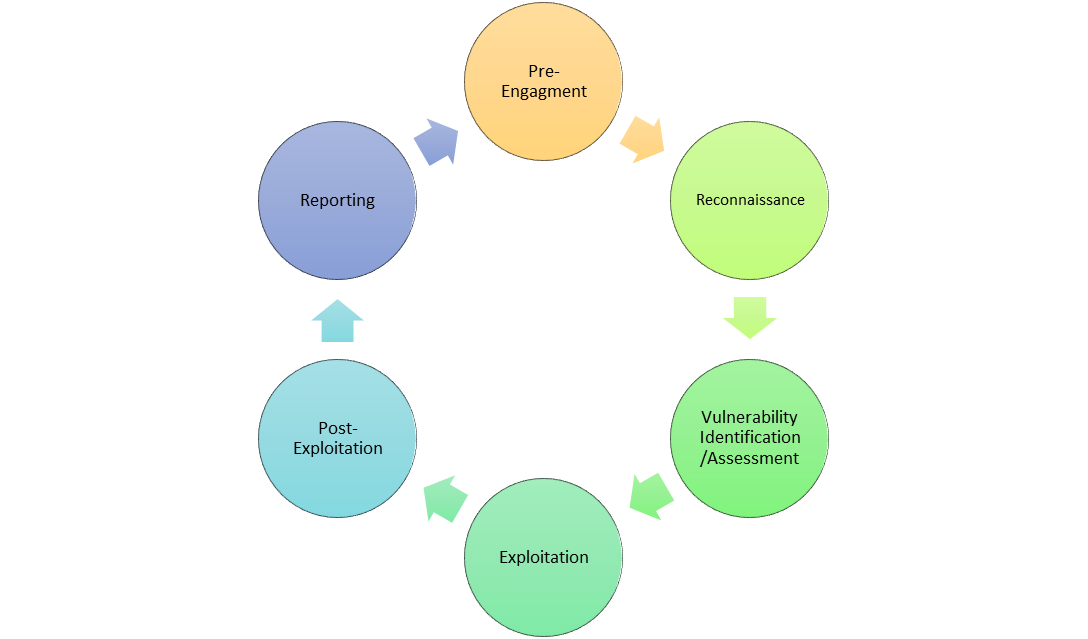

Secondo l'ingaggio, alcune fasi possono avere più importanza di altre, se non addirittura spazio di esecuzione.

Facciamo il caso canonico: la differenza tra un ingaggio per eseguire una VA e PT ed un ingaggio per una attività di "red teaming". Ebbene, in questo ultimo caso, le attività di information gathering non potranno essere così "spudorare" come nel caso della VA+PT: dovranno essere a prova di kill chain.

Analogamente la fase di Vulnerability Assessment dovrà essere completamente tagliata fuori, in quanto l'output del processo previsto non è un hardening dell'infrastruttura, ma bensì il (possibile) successo di di un attacco condotto contro un perimetro difeso da un blu team.

Così fasi e strumenti si modulano rispetto all'obiettivo e all'ingaggio. Una fase di VA, ad esempio, non coincide con eseguire GVM-OpenVAS o Nessus: qualsiasi strumento consenta di reperire informazioni di VA è una fase di VA, quindi anche un nmap con i suoi script NSE. Anche il completamento di una VA in termini di CWE o CVE non è un obbligo: alcune misconfiguration non sono censite, ma sono vulnerabilità da rimuovere. Anche la piattaforma Metaspoit non coincide non una fase di exploitation: la stessa piattaforma è capace di agire in fase di scansione, vulnerability assessment e naturalmente exploitation e post-exploitation. Insomma tutto fa brodo.

La cosa fondamentale è invero il poter descrivere il grafo di attacco che un agente di minaccia seguirebbe, e di cui la difesa dovrebbe provvedere a romperne la catena di uccisioni. Se questo coincide con un nostro processo ed un nostro arsenale, allora quello è il nostro processo.

Nel caso reale (fuori da un CFT) una VA più sistematica potrebbe trovare molte più strade e molte più realtà soggette a minaccia, ma non è detto che l'ingaggio ci consenta di operare mediante questa metodologia (vedi caso di una attività di "red teaming").