Iscriviti ora al Webinar di presentazione del corso CISO! Scopri di più

Pillole di Malware Analysis: Tecniche di antidebugging #2

- Antonio Capobianco

- Visite: 5640

Continuo il discorso della pillola precedente sulle tecniche di #antidebugging utilizzate dai #malware.

La volta scorsa vi ho parlato del campo #BeingDebugged all'interno della #PEB, oggi vi parlerò di un'altra tecnica.

Oltre a controllare questo campo nella PEB, i malware utilizzano la tecnica della scansione dei processi in memoria per identificare un #debugger in esecuzione.

Questo può essere fatto in due modi:

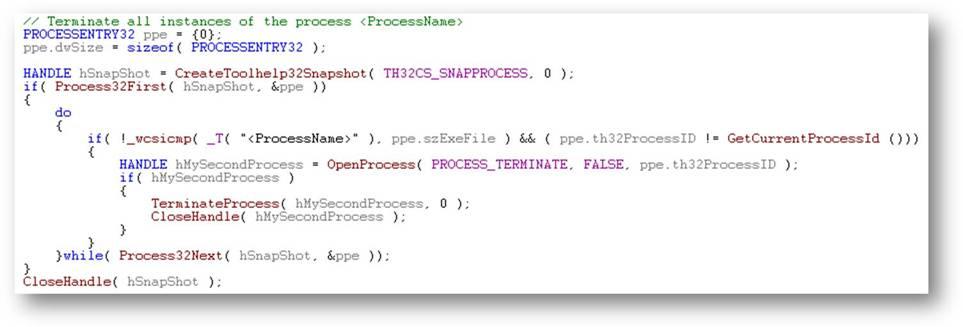

1) Utilizza la funzione #CreateToolhelp32Snapshot per fare uno screenshot della memoria, e poi ricercare il processo incriminato tramite #Process32first() e #Process32Next()

2) Al posto di cercare il processo in memoria, cerca se esiste una finestra attiva relativa la processo incriminato tramite #FindWindow()

Nella prossima pillola vi mostrerò il codice C da utilizzare nel primo caso ;-)

#appsec #appsecurity #webappsec #webapplicationsecurity #webapplications #securityprofessionals #offensivesecurity #ethicalhacking #ethicalhacker #cybersecurity #cybersecurityawareness #informationsecurity #infosec #infosecurity #security #penetrationtesting #pentesting #pentest #pentester #securityresearch #securityawareness #redteam #redteaming #redteamthinking #vulnerabilities #vulnerability #vulnerabilityscanning #vulnerabilityassessment #vulnerabilitymanagement #exploit #exploits #exploitation #securecoding #securitycompany #securityindustry #securityanalyst #codereview #securityadvisor #securityaudit #securityaudits #bughunter #bughunting #bugfixed #itsecurity #itsec #riskassessment #riskmanagement #ciso #owasp #owasptop10 #malware #malwareanalysis